Введение в тему Директор по безопасности — ваш аналитический центр экспертов по безопасности Как стать начальником службы безопасности

-

CVE-2025-34291:Langflow AI智能体和工作流平台账户接管和远程代码执行漏洞

CVE-2025-34291 是在 Langflow AI 代理与工作流平台中发现的一个严重漏洞链,安全评分达到 CVSS v4.0: 9.4。该漏洞允许攻击者通过诱导用户访问恶意网页,实现对 Langflow 实例的完全账户接管和远程代码执行(RCE)。

-

CVE-2025-55182: React Server Components 远程代码执行漏洞

CVE-2025-55182漏洞受影响版本中React 19引入,Next.js App Router 将来自客户端的 RSC 序列化数据直接交由 ReactFlightReplyServer 反序列化,未对模型结构、引用路径与 Server Reference 元数据进行充分校验。攻击者可构造恶意 RSC请求,引导 parseModelString、getOutlinedModel、loadServerReference、initializeModelChunk 等解析链路进入异常状态,在模块加载与引用绑定阶段控制调用目标,最终在 Next.js 中可触发任意服务端代码执行。

-

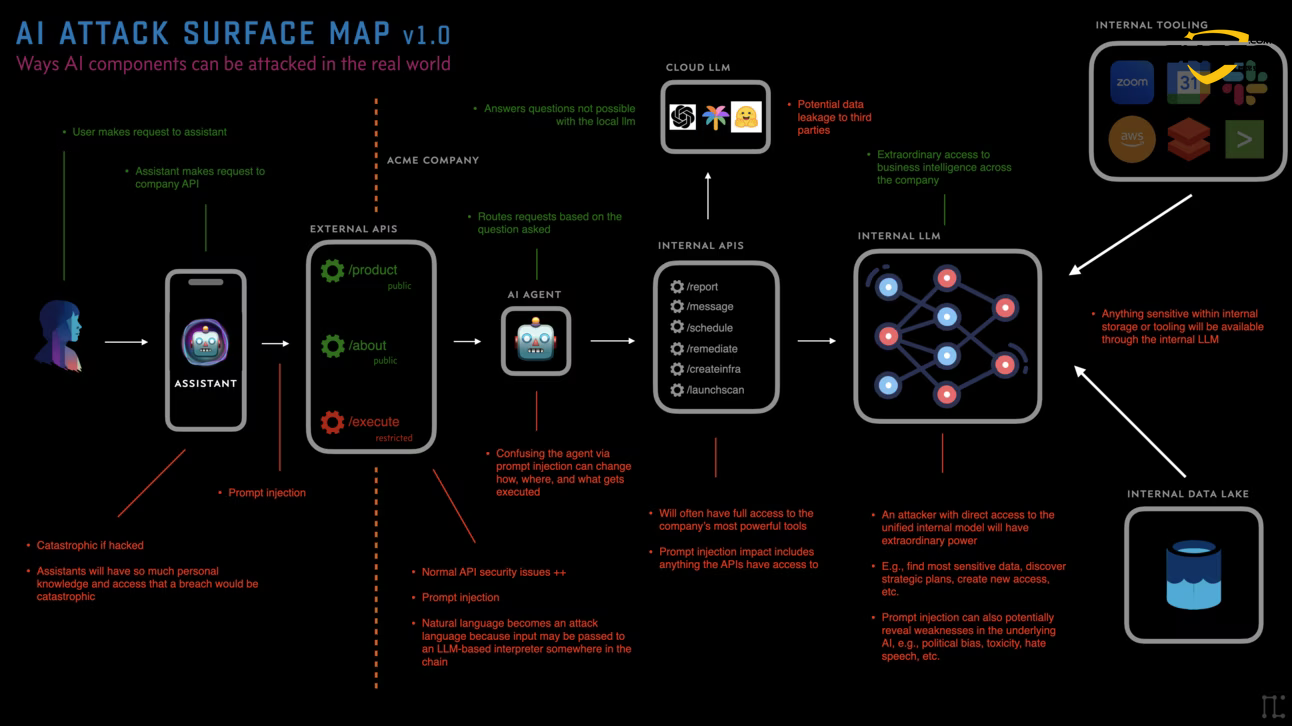

Искусственный интеллект (ИИ) Большая модель Риски безопасности и защита Углубленный отчет

Этот отчет основан на пяти основных поверхностях атак, состоящих из критически важных звеньев ИИ - помощников ИИ, агентов, инструментов, моделей и хранилищ - с целевыми рисками безопасности, архитектурами защиты и решениями.

-

Bloody Wolf готовит отчет о кибератаках, выдающих себя за правительственные учреждения Центральной Азии

Исследователи Group-IB заметили, как в июне 2025 года агент угроз под ником Bloody Wolf начал кампанию кибератак на Кыргызстан, направленную на доставку NetSupport RAT, а к началу октября 2025 года расширил масштаб атак на Узбекистан. Маскируясь под Министерство юстиции Кыргызстана, злоумышленники использовали официальные PDF-документы и домены, на которых, в свою очередь, размещались вредоносные файлы Java Archive (JAR), предназначенные для развертывания NetSupport RAT. Атака использует социальную инженерию и легкодоступные инструменты через фишинговые письма, чтобы обманом заставить получателей нажать на ссылку для загрузки вредоносного файла-загрузчика JAR и установки Java Runtime, который, в свою очередь, выполняет загрузчик для получения NetSupport RAT и установления персистентности. В атаку на Узбекистан также были добавлены ограничения по геозоне.

-

CVE-2025-47812: Уязвимость удаленного выполнения кода на FTP-сервере Wing

CVE-2025-47812 - крайне опасная уязвимость с подтвержденным эксплойтом в дикой природе. Из-за низкого порога эксплуатации и высокой разрушительной силы рекомендуется, чтобы все организации, использующие Wing FTP Server, включили эту уязвимость в число наиболее приоритетных для устранения и как можно скорее выполнили обновление версии или внедрили эффективную политику блокировки трафика.

-

Уязвимость удаленного выполнения кода в Google chrome V8 JavaScript Engine Type Obfuscation

CVE-2025-6554 - это уязвимость Type Confusion в JavaScript-движке Google Chrome V8. Type Confusion - распространенный класс уязвимостей повреждения памяти, которые могут привести к небезопасным операциям с памятью, когда программа неверно интерпретирует один тип данных как другой, что позволяет злоумышленнику выполнить произвольный код на системе жертвы.

-

Отчет об анализе уязвимостей в системе безопасности промышленных систем управления за 2025 год

В 2025 году безопасность промышленных систем управления столкнется с беспрецедентными вызовами, в основном в виде двустороннего риска технологических инноваций и краж, двойных рисков, связанных с сосуществованием старых и новых технологий, усиления кризиса безопасности цепочки поставок, а также провала уязвимостей "нулевого дня" и стратегий сокрытия.

-

Уязвимость Apple iMessage Zero-Click (нулевой клик) (CVE-2025-43200)

Уязвимость Apple iMessage Zero-Click позволяет злоумышленнику удаленно скомпрометировать устройство, отправив злонамеренно созданное сообщение iMessage без участия пользователя. Она была использована шпионским ПО Graphite для атак на журналистов.

-

Уязвимость запредельного чтения/записи в JavaScript-движке Google chrome V8 (CVE-2025-5419)

Уязвимость связана с некорректной работой компилятора V8 TurboFan с динамической загрузкой индексов при выполнении оптимизации удаления магазинов, что приводит к неправильной классификации отношений псевдонимов, некорректному устранению критических операций с магазинами, что в свою очередь приводит к выходу за границы памяти. Злоумышленники могут создавать специально созданные HTML-страницы, чтобы вызвать доступ пользователя, спровоцировать выполнение вредоносного JavaScript-кода, использовать уязвимость для удаленного выполнения кода и выхода из песочницы, а в конечном итоге получить полный контроль над устройством жертвы.

-

Нулевая уязвимость ИИ: можно украсть данные Microsoft 365 Copilot

Компания Aim Security обнаружила уязвимость "EchoLeak", которая эксплуатирует недостаток дизайна, характерный для RAG Copilot, позволяя злоумышленнику автоматически похищать любые данные в контексте M365 Copilot, не полагаясь на конкретное поведение пользователя. Основная цепочка атак состоит из трех различных уязвимостей, однако в ходе исследования Aim Labs выявила и другие уязвимости, которые могут позволить использовать уязвимость.