주제 소개 최고 보안 책임자 - 보안 전문가로 구성된 싱크 탱크 최고보안책임자가 되는 방법

-

CVE-2025-34291:Langflow AI智能体和工作流平台账户接管和远程代码执行漏洞

CVE-2025-34291 是在 Langflow AI 代理与工作流平台中发现的一个严重漏洞链,安全评分达到 CVSS v4.0: 9.4。该漏洞允许攻击者通过诱导用户访问恶意网页,实现对 Langflow 实例的完全账户接管和远程代码执行(RCE)。

-

CVE-2025-55182: React Server Components 远程代码执行漏洞

CVE-2025-55182漏洞受影响版本中React 19引入,Next.js App Router 将来自客户端的 RSC 序列化数据直接交由 ReactFlightReplyServer 反序列化,未对模型结构、引用路径与 Server Reference 元数据进行充分校验。攻击者可构造恶意 RSC请求,引导 parseModelString、getOutlinedModel、loadServerReference、initializeModelChunk 等解析链路进入异常状态,在模块加载与引用绑定阶段控制调用目标,最终在 Next.js 中可触发任意服务端代码执行。

-

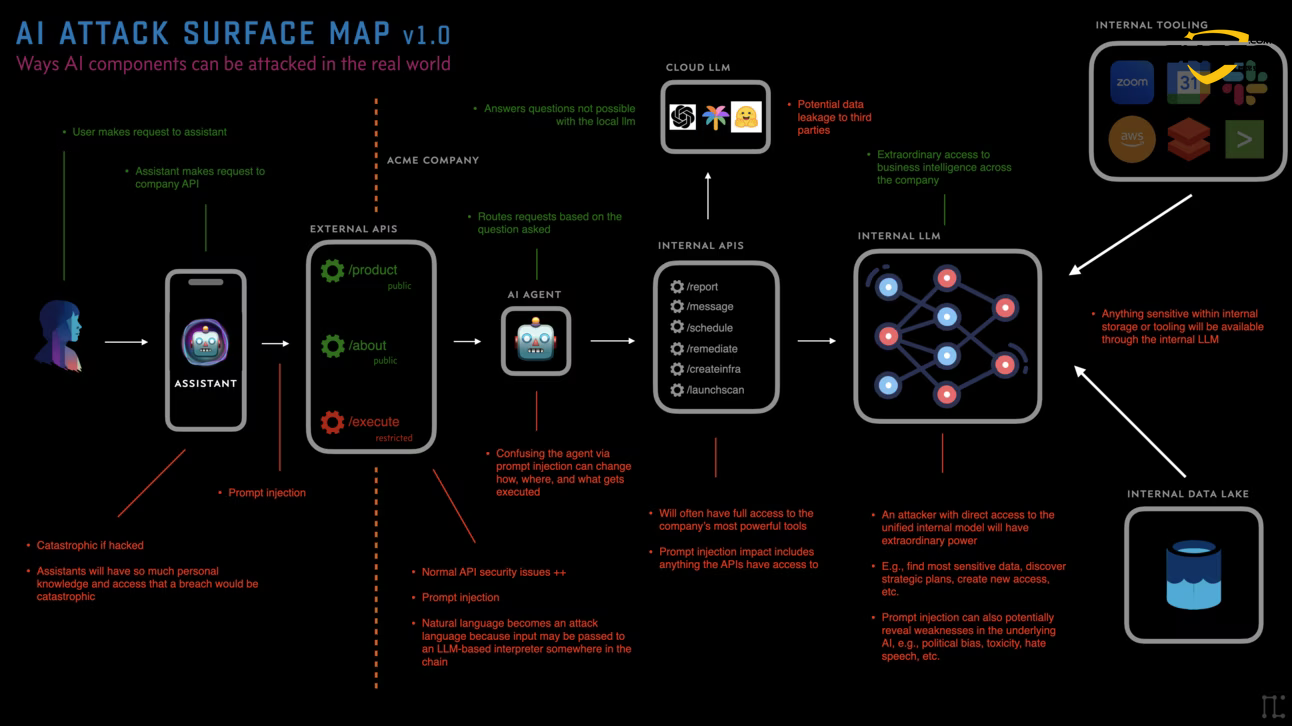

인공지능(AI) 빅 모델 보안 위험 및 방어 심층 보고서

이 보고서는 AI 어시스턴트, 에이전트, 도구, 모델, 스토리지의 5가지 핵심 공격 표면과 표적 보안 위험, 방어 아키텍처 및 솔루션으로 구성된 5가지 핵심 공격 표면을 기반으로 작성되었습니다.

-

블러디 울프, 중앙아시아 정부 기관을 사칭한 사이버 공격에 대한 보고서 발간

그룹-IB 연구원들은 블러디 울프라는 위협 행위자가 2025년 6월부터 키르기스스탄을 대상으로 사이버 공격 캠페인을 시작했으며, 2025년 10월 초에는 공격 범위를 우즈베키스탄으로 확대하는 것을 관찰했습니다. 공격자들은 키르기스스탄 법무부를 사칭하여 공식 문서처럼 보이는 PDF 문서와 도메인을 활용했으며, 그 안에 NetSupport RAT를 배포하도록 설계된 악성 자바 아카이브(JAR) 파일을 호스팅했습니다. 이 공격은 피싱 이메일을 통해 소셜 엔지니어링과 접근하기 쉬운 도구를 사용하여 수신자가 링크를 클릭하도록 속여 악성 JAR 로더 파일을 다운로드하고 자바 런타임을 설치하도록 한 다음, 로더를 실행하여 NetSupport RAT를 획득하고 지속성을 확보합니다. 우즈베키스탄에 대한 공격에는 지오펜싱 제한도 추가되었습니다.

-

CVE-2025-47812: 윙 FTP 서버 원격 코드 실행 취약점

CVE-2025-47812는 야생에서 익스플로잇이 확인된 매우 위험도가 높은 취약점입니다. 익스플로잇 임계값이 낮고 파괴력이 높기 때문에 Wing FTP 서버를 사용하는 모든 조직은 이 취약점을 최우선 처리 대상으로 지정하고 가능한 한 빨리 버전 업그레이드를 완료하거나 효과적인 트래픽 차단 정책을 구현할 것을 권장합니다.

-

구글 크롬 V8 자바스크립트 엔진 유형 난독화 원격 코드 실행 취약점

CVE-2025-6554는 구글 크롬 V8 자바스크립트 엔진의 유형 혼동 취약점입니다. 유형 혼동은 프로그램이 한 데이터 유형을 다른 데이터 유형으로 잘못 해석하여 공격자가 피해자의 시스템에서 임의의 코드를 실행할 수 있게 하는 안전하지 않은 메모리 작업으로 이어질 수 있는 일반적인 메모리 손상 취약점 클래스입니다.

-

산업 제어 시스템 보안 취약점 분석 보고서 2025

2025년 산업 제어 시스템 보안은 기술 혁신과 도난의 양방향 위험, 구 기술과 신기술의 공존으로 인한 이중 위험, 공급망 보안 위기의 심화, 제로데이 취약성 및 은폐 전략의 실패 등 전례 없는 도전에 직면하게 될 것입니다.

-

애플 아이메시지 제로 클릭(제로 클릭) 취약점(CVE-2025-43200)

Apple iMessage 제로 클릭 취약점은 공격자가 사용자 상호 작용 없이 악의적으로 조작된 iMessage 메시지를 전송하여 원격으로 기기를 손상시킬 수 있습니다. 이 취약점은 Graphite 스파이웨어에 의해 언론인을 대상으로 한 공격에 악용되었습니다.

-

구글 크롬 V8 자바스크립트 엔진의 범위를 벗어난 읽기/쓰기 취약점(CVE-2025-5419)

이 취약점은 스토어-스토어 제거 최적화를 수행할 때 동적 인덱스 로딩을 잘못 처리하여 별칭 관계를 잘못 분류하고 중요한 스토어 작업을 잘못 제거하여 메모리 액세스 범위를 벗어나는 결과를 초래하는 V8 TurboFan 컴파일러에서 비롯됩니다. 공격자는 특수하게 조작된 HTML 페이지를 구성하여 사용자 액세스를 유도하고, 악성 JavaScript 코드 실행을 트리거하고, 이 취약점을 악용하여 원격 코드 실행 및 샌드박스 탈출을 달성하고, 궁극적으로 피해자의 디바이스를 완전히 제어할 수 있습니다.

-

AI 제로 히트 취약점: Microsoft 365 Copilot 데이터를 훔칠 수 있음

에임 시큐리티는 RAG Copilot의 전형적인 설계 결함을 악용하여 공격자가 특정 사용자 행동에 의존하지 않고도 M365 Copilot의 모든 데이터를 자동으로 훔칠 수 있는 "EchoLeak" 취약점을 발견했습니다. 주요 공격 체인은 세 가지 취약점으로 구성되어 있지만, Aim Labs는 연구 중에 악용이 가능한 다른 취약점도 확인했습니다.