トピックの紹介 最高セキュリティ責任者 - セキュリティ専門家のシンクタンク 最高セキュリティ責任者になるには

-

CVE-2025-34291:Langflow AI智能体和工作流平台账户接管和远程代码执行漏洞

CVE-2025-34291 是在 Langflow AI 代理与工作流平台中发现的一个严重漏洞链,安全评分达到 CVSS v4.0: 9.4。该漏洞允许攻击者通过诱导用户访问恶意网页,实现对 Langflow 实例的完全账户接管和远程代码执行(RCE)。

-

CVE-2025-55182: React Server Components 远程代码执行漏洞

CVE-2025-55182漏洞受影响版本中React 19引入,Next.js App Router 将来自客户端的 RSC 序列化数据直接交由 ReactFlightReplyServer 反序列化,未对模型结构、引用路径与 Server Reference 元数据进行充分校验。攻击者可构造恶意 RSC请求,引导 parseModelString、getOutlinedModel、loadServerReference、initializeModelChunk 等解析链路进入异常状态,在模块加载与引用绑定阶段控制调用目标,最终在 Next.js 中可触发任意服务端代码执行。

-

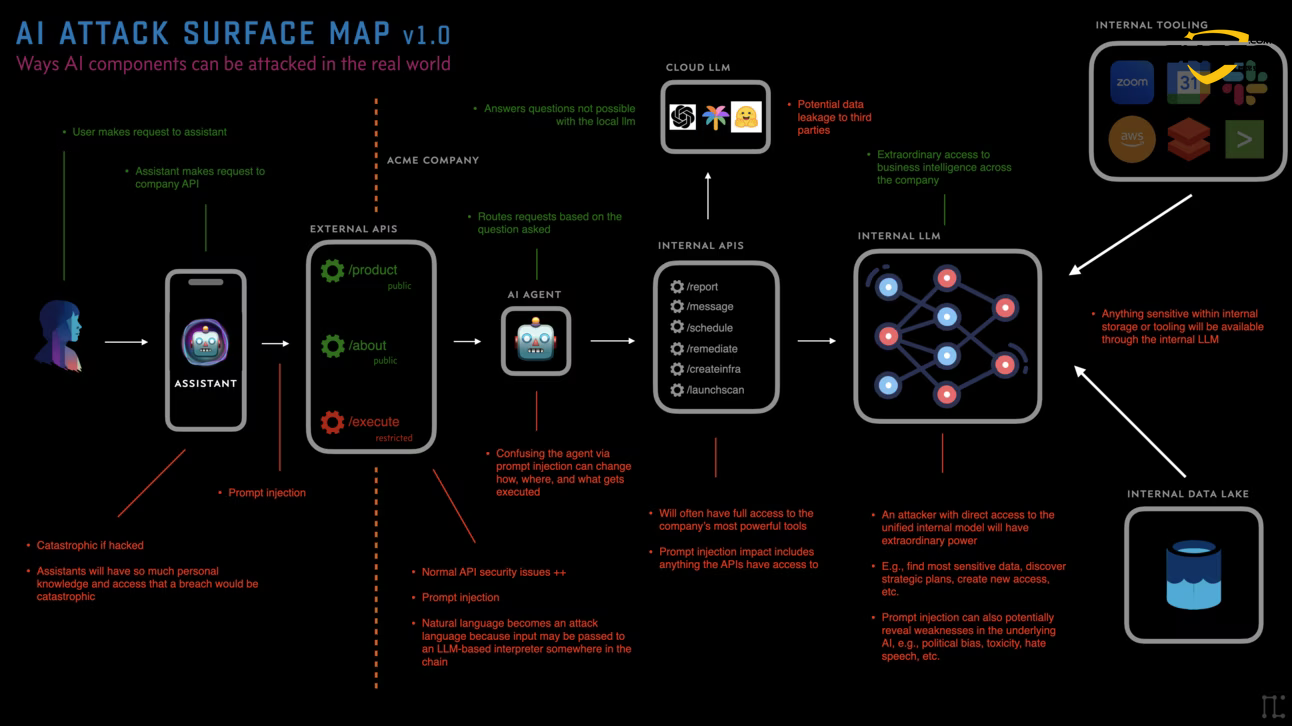

人工知能(AI)ビッグモデルのセキュリティ・リスクと防御徹底レポート

本レポートは、AIアシスタント、エージェント、ツール、モデル、ストレージからなるAI AIクリティカルリンクから構成される5つのコア攻撃サーフェスに基づいており、ターゲットとなるセキュリティリスク、防御アーキテクチャ、およびソリューションが示されている。

-

ブラッディ・ウルフ、中央アジア政府機関を装ったサイバー攻撃に関する報告書を作成

Group-IBの研究者は、Bloody Wolfと名付けられた脅威者が、2025年6月からNetSupport RATの配信を標的としたキルギスに対するサイバー攻撃キャンペーンを開始し、2025年10月初旬にはその攻撃範囲をウズベキスタンまで拡大したことを確認しました。攻撃者は、キルギス法務省になりすますことで、公式のように見えるPDF文書やドメインを利用し、NetSupport RATを展開するように設計された悪意のあるJavaアーカイブ(JAR)ファイルをホストしていました。この攻撃は、ソーシャルエンジニアリングと、フィッシングメールを介して簡単にアクセスできるツールを使用し、受信者を騙してリンクをクリックさせ、悪意のある JAR ローダーファイルをダウンロードさせ、Java ランタイムをインストールさせます。ウズベキスタンに対する攻撃には、ジオフェンシングの制限も追加されました。

-

CVE-2025-47812: Wing FTP サーバにリモートコード実行の脆弱性

CVE-2025-47812 は極めて危険度の高い脆弱性であり、悪用が確認されています。悪用の閾値が低く、破壊力が高いため、Wing FTP Serverを使用しているすべての組織は、この脆弱性を最優先で処理し、できるだけ早くバージョンアップを完了するか、効果的なトラフィックブロックポリシーを実装することを推奨します。

-

Google chrome V8 JavaScript エンジンに難読化タイプのリモートコード実行の脆弱性

CVE-2025-6554 は、Google Chrome V8 JavaScript エンジンの型混乱の脆弱性です。この脆弱性は、プログラムがあるデータ型を別のデータ型として誤って解釈した場合に、安全でないメモリ操作を引き起こし、攻撃者が被害者のシステム上で任意のコードを実行することを可能にします。

-

産業制御システムのセキュリティ脆弱性分析レポート 2025年

2025年、産業用制御システムのセキュリティは、主に技術革新と盗難の双方向のリスク、新旧技術の共存がもたらす二重のリスク、サプライチェーンのセキュリティ危機の激化、ゼロデイ脆弱性と隠蔽戦略の失敗という形で、かつてない課題に直面するだろう。

-

アップルiMessageのゼロクリック(Zero-Click)の脆弱性(CVE-2025-43200)

Apple iMessageのゼロクリック脆弱性は、攻撃者がユーザーの操作なしに悪意を持って細工したiMessageメッセージを送信することにより、リモートでデバイスを侵害することを可能にします。この脆弱性は、スパイウェア「Graphite」によって悪用され、ジャーナリストに対して攻撃を仕掛けている。

-

Google chrome V8 JavaScript エンジンに境界外読込み/書込みの脆弱性 (CVE-2025-5419)

この脆弱性は、V8 TurboFanコンパイラがストアストア・エリミネーション最適化を実行する際に、動的インデックス・ローディングを誤って処理することに起因しており、これによりエイリアス関係の分類が誤って行われ、重要なストア操作が誤って排除され、その結果、メモリ・アクセスがアウトオブバウンズになります。攻撃者は、特別に細工された HTML ページを構築してユーザーアクセスを誘導し、悪意のある JavaScript コードの実行をトリガーし、脆弱性を悪用してリモート・コードの実行とサンドボックスからの脱出を達成し、最終的に被害者のデバイスを完全に制御することができます。

-

AIにゼロヒットの脆弱性:Microsoft 365 Copilotのデータを盗む可能性

エイムセキュリティは、RAG Copilotの典型的な設計上の欠陥を悪用する脆弱性 "EchoLeak "を発見した。この脆弱性は、攻撃者が特定のユーザー行動に依存することなく、M365 Copilotのコンテキスト内のあらゆるデータを自動的に盗むことを可能にする。主な攻撃チェーンは3つの異なる脆弱性で構成されていますが、Aim Labsは調査中に悪用を可能にする可能性のある他の脆弱性を特定しました。